- Verwendet Tor Tunneling?

- Was sind die Schwächen von Tor?

- Warum nicht VPN mit Tor verwenden??

- Ist Tor sicherer mit Brücke?

- Kannst du tor legal benutzen??

- Ist Tor von Ende zu Ende?

- Ist tor unter ddos?

- Wie viele Torknoten sind beeinträchtigt?

- Welche Art von Routing verwendet Tor?

- Welche Art von Verschlüsselung verwendet Tor?

- Was ist Tor -Tunnel?

- Welchen Algorithmus benutzt Tor?

- Verwendet die NSA Tor??

- Ist tor unter ddos?

- Routen Sie den gesamten Verkehr??

Verwendet Tor Tunneling?

TOR transportiert Daten über verschlüsselte TLS -Tunnel zwischen Knoten, was wiederum von TCP getragen wird. Das aktuelle TOR-Design unterstützt nicht den Transport von UDP-basierten Protokollen über Exit-Knoten im Netzwerk.

Was sind die Schwächen von Tor?

Schwachstellen: Obwohl Tor für Anonymität ausgelegt ist, ist das Onion -Netzwerk an den Eingangs- und Ausgangsknoten anfällig. Da der Internetverkehr an diesen Punkten nicht verschlüsselt wird, können Ihre Daten abfangen und Ihre IP -Adresse könnte freigelegt werden.

Warum nicht VPN mit Tor verwenden??

Ja, der Torbrowser verbirgt Aktivitäten vor ISPs. VPNS verschlüsseln jedoch den Verkehr, bevor er überhaupt Ihren ISP erreicht. Während Tor es Ihrem ISP schwieriger macht, zu sehen, was Sie online tun, wird es ein VPN unmöglich machen.

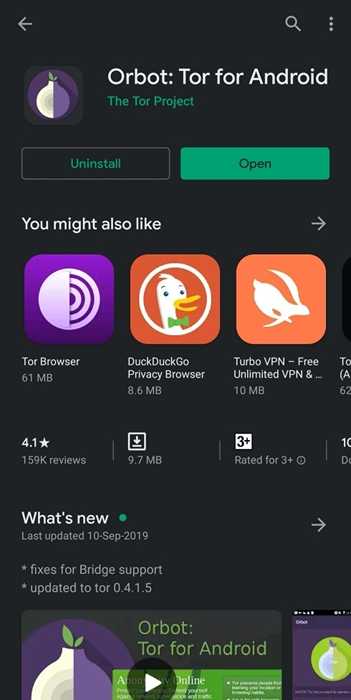

Ist Tor sicherer mit Brücke?

Torbrücken sind geheime Torrelais, die Ihre Verbindung zum Tor -Netzwerk versteckt halten. Verwenden Sie eine Brücke als erstes Tor -Relais, wenn eine Verbindung mit TOR blockiert ist oder wenn Sie TOR für jemanden, der Ihre Internetverbindung überwacht, misstrauisch aussehen kann.

Kannst du tor legal benutzen??

Tor ist in den USA legal. Sie werden wahrscheinlich nicht in Schwierigkeiten geraten, nur weil Sie den Torbrowser verwenden. TOR ist jedoch keine gesetzlose Domain, daher können Sie diesen Browser nicht für illegale Aktivitäten verwenden. Wenn Sie TOR zum Kauf von Drogen oder Waffen verwenden, sind Sie gegen das Gesetz verantwortlich gemacht.

Ist Tor von Ende zu Ende?

Während TOR Schutz vor Verkehrsanalysen bietet, kann es keine Verkehrsbestätigung verhindern (auch als End-to-End-Korrelation bezeichnet).

Ist tor unter ddos?

In den letzten sieben Monaten wurde das Tor-Anonymitätsnetzwerk mit zahlreichen DDOS-Angriffen (Distributed Denial-of-Service) betroffen, wie die Anbieter diese Woche angekündigt haben. Einige der Angriffe waren schwerwiegend genug, um zu verhindern, dass Benutzer Seiten laden oder auf Onion -Dienste zugreifen, heißt es in dem TOR -Projekt,.

Wie viele Torknoten sind beeinträchtigt?

Bösartige Parteien können Daten am Exit -Knoten überwachen

Dies war möglicherweise im Jahr 2021 der Fall, als eine unbekannte Entität 900 TOR -Netzwerkknoten beeinträchtigt hatte .

Welche Art von Routing verwendet Tor?

Der Torbrowser verwendet eine Technologie, die als Zwiebelrouting bekannt ist. Der Onion-Router ist ein P2P-Overlay-Netzwerk (Peer-to-Peer), mit dem Benutzer das Internet anonym durchsuchen können. Onion Routing verwendet mehrere Verschlüsselungsschichten, um sowohl das Quelle als auch das Ziel der Informationen zu verbergen.

Welche Art von Verschlüsselung verwendet Tor?

Wie in Fig. 5, Die Verbindungen im TOR -Netzwerk zwischen Eingangs- und Ausgangsknoten werden mithilfe des Advanced Encryption Standard (AES) verschlüsselt.

Was ist Tor -Tunnel?

TOR ist ein Netzwerk von virtuellen Tunneln, mit denen Sie Ihre Privatsphäre und Sicherheit im Internet verbessern können. Tor funktioniert, indem Sie Ihren Verkehr über drei zufällige Server (auch als Relais bezeichnet) im Tor -Netzwerk senden. Das letzte Relais in der Schaltung (das „Ausgangsrelais“) sendet dann den Datenverkehr in das öffentliche Internet aus.

Welchen Algorithmus benutzt Tor?

Etwas Wichtiges ist hier, dass Tor den Diffie-Hellman-Algorithmus verwendet, um Sitzungsschlüssel zwischen dem Benutzer und den Zwiebelroutern einzurichten.

Verwendet die NSA Tor??

Die NSA erstellt "Fingerabdrücke". Diese Fingerabdrücke werden in NSA -Datenbanksysteme wie Xkeyscore geladen, ein maßgeschneidertes Sammel- und Analyse -Tool, mit dem NSA seinen Analysten ermöglicht, "fast alles" zu sehen, das ein Ziel im Internet tut.

Ist tor unter ddos?

In den letzten sieben Monaten wurde das Tor-Anonymitätsnetzwerk mit zahlreichen DDOS-Angriffen (Distributed Denial-of-Service) betroffen, wie die Anbieter diese Woche angekündigt haben. Einige der Angriffe waren schwerwiegend genug, um zu verhindern, dass Benutzer Seiten laden oder auf Onion -Dienste zugreifen, heißt es in dem TOR -Projekt,.

Routen Sie den gesamten Verkehr??

Das Tor -Netzwerk ist ein Dienst, mit dem Sie Ihren Internetverkehr anonym machen können. Es wurde entwickelt, um Sendungsdaten zu verwenden, die ein Sockenprotokoll verwenden. Alle Daten, die dieses Protokoll nicht unterstützen. Daher ist es nicht möglich, den gesamten Verkehr über das Tor -Netzwerk zu leiten.

Torgeek

Torgeek