Hr. Kerim Kral, artikel - Buchseite 14

ERR Oblicatory Proxy -Konfiguration fehlgeschlagen

Wie kann ich die Proxy -Verbindung beheben, die fehlgeschlagen ist?Was bedeutet Err_proxy_Connection_Failed?Warum erhalte ich immer wieder einen Prox...

Ist Tor ohne VPN sicher

Ist es sicher, TOR ohne VPN zu verwenden?? Während die Verwendung eines VPN und TOR zusammen helfen kann, einen der Knoten daran zu hindern, Ihre IP -...

Client-Seite-Frameworks

Das clientseitige Framework ist normalerweise eine JavaScript-Bibliothek und wird in einem Webbrowser ausgeführt, z. B. React, Angular und Vue. Eine R...

So entfernen Sie nicht abnehmbare Erweiterungen auf Chrom

Deinstallieren Sie eine ErweiterungOffene Chrom.Wählen Sie weitere Tools aus. Erweiterungen.Wählen Sie neben der Erweiterung, die Sie entfernen möchte...

Nachrichtenserver und Nachrichtenleser kommunizieren mit Verwendung

Mit welchem Protokoll wird eine Verbindung zu Nachrichtensendern und über die Übertragung von Nachrichtenartikeln zwischen Systemen verwendet??Welc...

Ihre Dateien wurden verschlüsselt. Bitte kontaktieren Sie uns zur Entschlüsselung

Wie kann ich eine verschlüsselte Datei entschlüsseln??Was bedeutet es, wenn meine Dateien verschlüsselt wurden?Wie entferne ich die Verschlüsselung v...

Bester VPN

Die besten VPNs von 2023Nordvpn: Beste VPN-Add-Ons.Ipvanish: Intuitiver VPN.VPN Unlimited (auch bekannt.ExpressVPN: Glatteste App -Schnittstelle.Surfs...

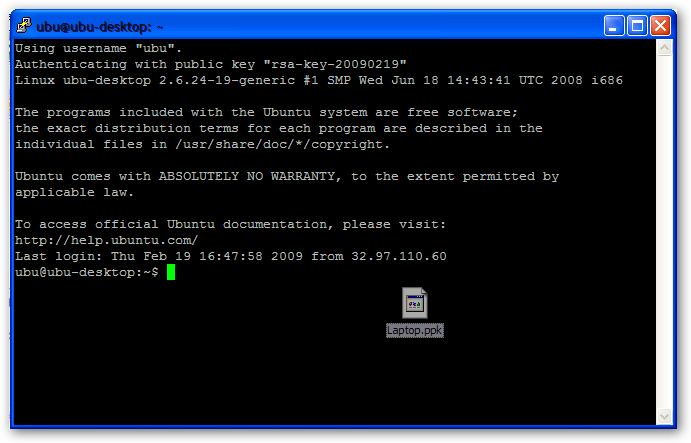

Linux SSH Keine Passwortaufforderung

Wie kann ich aufhören, SSH -Passwort einzugeben??Warum SSH -Passwortauthentifizierung deaktivieren?Ist SSH -Passwort erforderlich?Benötigt SSH Passwo...

Bogensoftware

Was ist Bogen in Software?Was wird Arch für Linux verwendet??Ist Bogen besser als Ubuntu?Ist Arch Linux gut für die Programmierung?Verwendet der Boge...

Torgeek

Torgeek