Lean Madetzky, artikel - Buchseite 22

Sicherheitsprobleme und Lösungen

Was sind Sicherheitsprobleme?Was sind die Lösungen für Sicherheitsprobleme??Was ist die Hauptursache für Sicherheitsprobleme??Was ist eine Sicherheit...

Finden Sie einzigartige Elemente in Array JS

So finden Sie einzigartige Elemente in Array JS?Wie finden Sie einzigartige Elemente in einem Array??So finden Sie das erste einzigartige Element in ...

Wie tötet man den Prozess Top

Es gibt verschiedene Befehle, mit denen Sie einen Prozess töten können - Kill, Killall, Pkill und Top . Wir werden vom einfachsten Befehl von Killall ...

Was sind einige Richtlinien für den Einsatz menschlicher Teilnehmer in Forschung?

Was sind vier Richtlinien, die bei der Forschung mit menschlichen Teilnehmern verwendet werden??Was ist erforderlich, um menschliche Teilnehmer in Fo...

Ist Belästigung eine Form des Missbrauchs

Im Allgemeinen ist ziviler Belästigung Missbrauch, Missbrauchsbedrohungen, Stalking, sexuelle Übergriffe oder schwerwiegende Belästigung durch jemande...

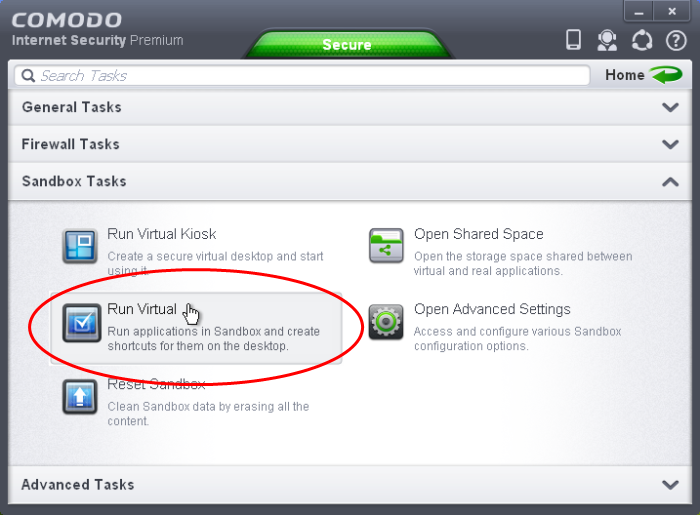

Comodo Sandbox Download

Ist Comodo noch kostenlos?Wie benutzt man Comodo Sandbox??Ist Comodo Internet Security Pro kostenlos?Hat Comodo ein kostenloses Antivirus??Was ist mi...

CentOS Syslog -Konfiguration

Hat CentOS Syslog??Was ist Unterschied zwischen Rsyslog und Syslog?So überprüfen Sie das Syslog in CentOS?Wo ist Syslog -Verzeichnis??Ist Port 514 ei...

So upgraden Sie auf 64-Bit ein

Wie upgrade ich auf 64-Bit auf?Kann ich meinen 32-Bit-Prozessor auf einen 64-Bit-Prozessor aktualisieren??Können wir 32-Bit in 64-Bit Windows 10 konv...

So verwenden Sie den Torbrowser am Telefon

Hier erfahren Sie, wie Sie auf Ihr Android -Gerät zugreifen können:Gehen Sie auf der TOR Project -Website zur Download -Seite des Torbrowsers. Oder su...

Torgeek

Torgeek