- Was ist Gehrungsmatrix?

- Was ist das Gehrungsschild -Framework??

- Was ist der Unterschied zwischen Gehrungsmotiv und Schild?

- Was ist Gehrung Attack Mapping?

- Was sind Gehrung Att&CK -Matrix -Techniken?

- Was ist der Zweck von Gehrung??

- Ist Mitre -Bedrohungsmodell ein Bedrohungsmodell?

- Ist Mitre Att&CK eine Bedrohungsintelligenz?

- Wie funktioniert Datenschutzschild -Framework??

- Was sind die 3 Hauptmatrizen der Gehrung Att&CK -Framework?

- Was sind die beiden Gehrungsarten?

- Wie viele Gehrungstechniken gibt es?

- Wofür steht Mitre Cve??

- Wie viele Gehrung att&CK -Matrizen sind da?

- Was ist Gehrung in der Cybersicherheit??

- Was ist Gehrungsbewertung?

- Hat Gehrung CVE erstellt??

- Was bedeutet eine CVE -Punktzahl von 10?

- Was ist CVE in der Firewall??

Was ist Gehrungsmatrix?

Der Gehrung Att&Die CK -Matrix enthält eine Reihe von Techniken, die von Gegnern verwendet werden, um ein bestimmtes Ziel zu erreichen. Diese Ziele werden als Taktik im ATT eingestuft&CK Matrix. Die Ziele werden linear vom Punkt der Aufklärung zum endgültigen Ziel der Exfiltration oder "Wirkung" präsentiert.

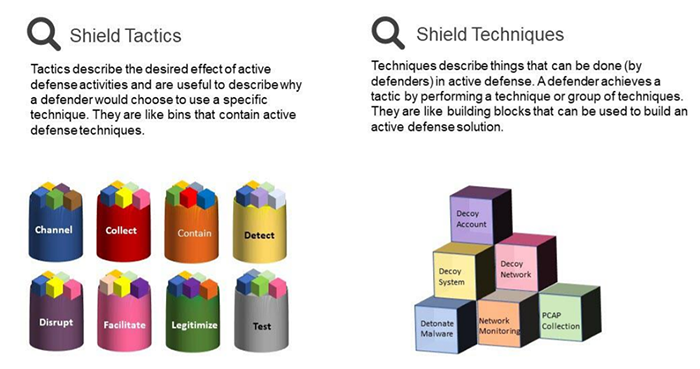

Was ist das Gehrungsschild -Framework??

Mitre Shield ist eine Wissensbasis, die Defenders Tools bietet, mit denen Cyber -Gegner entgegengesetzt werden können. Shield enthält eine Datenbank mit Techniken, die ein Verteidiger verwenden kann, um eine aktive Verteidigung zu montieren. Die Wissensbasis beschreibt auch eine Reihe von Taktiken, die Defensivplänen gemeinsam haben.

Was ist der Unterschied zwischen Gehrungsmotiv und Schild?

Während Mitre Shield ein techniklastiger und ausführungsorientierter Rahmen war, fügt Engage die dringend benötigten Planungs- und Analyseschichten hinzu, indem Täuschungstechniken mit Aktivitäten buchstab Informationsbedrohung ...

Was ist Gehrung Attack Mapping?

Gehrung Att&CK - Mobile: Bietet ein Modell der kontroversen Taktik und Techniken, um innerhalb der Android- und iOS -Plattformen zu arbeiten. Att&CK für Mobile enthält auch eine separate Matrix netzwerkbasierter Effekte, die Techniken sind, die ein Gegner ohne Zugriff auf das mobile Gerät selbst einsetzen kann.

Was sind Gehrung Att&CK -Matrix -Techniken?

Der Gehrung Att&CK Windows -Matrix für Unternehmen besteht aus 12 Taktiken: Erstzugriff, Ausführung, Persistenz, Privilegienkalation, Verteidigungsausweis, Anmeldeinformationszugriff, Entdeckung, seitliche Bewegung, Sammlung, Befehl und Kontrolle, Exfiltration und Auswirkungen.

Was ist der Zweck von Gehrung??

Gehrung Att&CK (übergezogene Taktiken, Techniken und allgemeines Wissen) ist ein Rahmen, eine Reihe von Datenmatrizen und ein Bewertungsinstrument, das von MITRE CORPORATION entwickelt wurde, um Unternehmen zu helfen, ihre Sicherheitsbereitschaft zu verstehen und Schwachstellen in ihren Verteidigungen aufzudecken.

Ist Mitre -Bedrohungsmodell ein Bedrohungsmodell?

Das heute beliebteste Bedrohungsmodell -Framework wird heute als Gehrungsanhänger bezeichnet&CK -Framework. Dieser von der MITRE CORPORATIONS bereitgestellte Rahmen ist auf der Grundlage des TTPS der gemeinsamen Bedrohung strukturiert und bietet eine Methodik für das Sicherheitsrisikomanagement dieser TTPs in der Sicherheitsumgebung.

Ist Mitre Att&CK eine Bedrohungsintelligenz?

Gehrung Att&CK als Teil von Nozomi Networks Threat Intelligence

Threat Intelligence liefert laufende OT (Operational Technology) und IoT Bedrohung und Schwachstellen intelligenz, was mit einem breiteren Umweltverhalten korreliert, um große Sicherheits- und Betriebserkenntnisse zu liefern.

Wie funktioniert Datenschutzschild -Framework??

Datenschutzschild ist eine Vereinbarung zwischen der EU und den USA, die die Übertragung personenbezogener Daten von der EU zu uns zulassen. Die DSGVO hat spezifische Anforderungen an die Übertragung von Daten aus der EU. Eine dieser Anforderungen besteht darin, dass die Übertragung nur in Länder passieren darf.

Was sind die 3 Hauptmatrizen der Gehrung Att&CK -Framework?

Der Enterprise Att&CK Matrix ist ein Superet der Windows-, MacOS- und Linux -Matrizen.

Was sind die beiden Gehrungsarten?

Es gibt drei Arten von Gehrungssägen: Gleit-, Verbund- und Gleitverbindung.

Wie viele Gehrungstechniken gibt es?

Derzeit gibt es 185 Techniken und 367 Untertechniken im Enterprise ATT&CK -Matrix und Gehrung fügt kontinuierlich mehr hinzu. Jede Technik verfügt.

Wofür steht Mitre Cve??

Gemeinsame Schwachstellen und Expositionen (CVE) sind eine Liste der öffentlich offengelegten Schwachstellen und Expositionen für Informationssicherheit. CVE wurde 1999 von der Mitre Corporation eingeführt, um Schwachstellen in Software und Firmware zu identifizieren und zu kategorisieren.

Wie viele Gehrung att&CK -Matrizen sind da?

Der Gehrung Att&CK Framework dreht sich um eine Wissensbasis von Cyber -Gegnertaktiken, -techniken und -Verfahren (TTPS). Die Wissensbasis ist in Form einer Angriffsmatrix organisiert (OR, ATT&CK -Matrix), die derzeit aus 14 Spalten mit unterschiedlichen Zeilen von Zeilen unter jedem bestehen.

Was ist Gehrung in der Cybersicherheit??

Das Gehrungsangriffsgerüst ist eine kuratierte Wissensbasis, die Cyber -Gegnertaktiken und -techniken verfolgt. Das Framework soll mehr als eine Sammlung von Daten sein: Es soll als Instrument zur Stärkung der Sicherheitsposition eines Unternehmens verwendet werden.

Was ist Gehrungsbewertung?

Über Gehrungsgebäugigkeitsregenuität&Ck® Bewertungen

Att&Ck® Bewertungen (EVals) basieren auf dem Rückgrat der objektiven Erkenntnisse und der konfliktfreien Perspektive von Gover. Cybersecurity -Anbieter wenden sich dem EVALS -Programm zu, um ihre Angebote zu verbessern und den Verteidigern Einblicke in die Funktionen und Leistung ihres Produkts zu geben.

Hat Gehrung CVE erstellt??

Die CVE -Liste wurde 1999 von der MITRE CORPORATION als Community -Bemühungen ins Leben gerufen. Das U.S. Die nationale Verwundbarkeitsdatenbank (NVD) wurde 2005 vom National Institute of Standards and Technology (NIST) eingeführt.

Was bedeutet eine CVE -Punktzahl von 10?

Die Bewertungen reichen von 0 bis 10, wobei 10 die schwerwiegendsten sind. Während viele nur den CVSS -Basiswert zur Bestimmung des Schweregrads nutzen, existieren auch zeitliche und Umweltbewertungen, um die Verfügbarkeit von Minderungen und die weit verbreiteten, anfälligen Systeme in einer Organisation zu berücksichtigen.

Was ist CVE in der Firewall??

CVE steht für gemeinsame Schwachstellen und Expositionen. CVE ist ein Glossar, das Schwachstellen klassifiziert. Das Glossar analysiert Schwachstellen und verwendet dann das gemeinsame Sicherheitsbewertungssystem (CVSS), um das Bedrohungsniveau einer Verwundbarkeit zu bewerten.

Torgeek

Torgeek