- Ist für ein trojanisches Pferd?

- Will tor Browser mir ein Virus geben?

- Kann ein trojanisches Pferd erkannt werden??

- Kannst du auf Tor verfolgt werden??

- Existiert trojanisches Pferd noch??

- Kann ein Trojaner ein Wurm sein??

- Brauche ich ein vpn, wenn ich tor benutze?

- Ist Tor sicherer als VPN?

- Kannst du tor legal benutzen??

- Wie ernst ist ein Trojaner Virus?

- Kann ein Trojaner harmlos sein?

- Ist ein trojanisches Pferd schlechter als ein Virus?

- Was ist ein Beispiel für trojanisches Pferd?

- Was als trojanisches Pferd angesehen wird?

- Was ist ein Trojaner kein Pferd??

- Warum benutzen Hacker Trojaner??

- Woher weiß ich, ob ich ein Trojaner -Virus habe?

- Was ist das berühmteste Trojanische Pferd Virus?

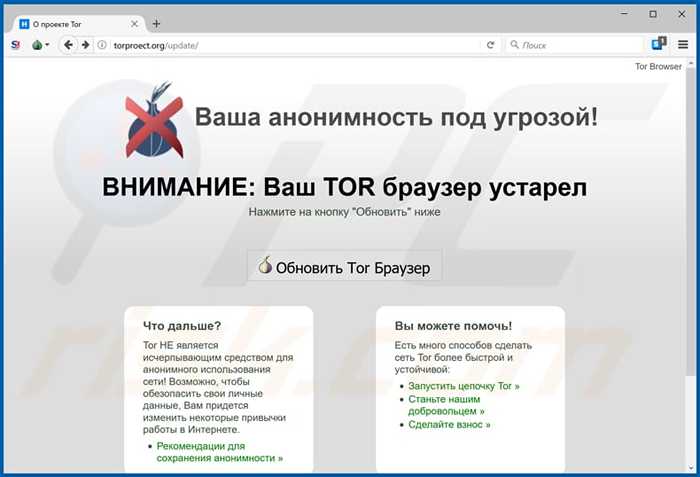

Ist für ein trojanisches Pferd?

TOR ist der Name eines legitimen Webbrowsers, mit dem Benutzer im Internet mit so viel Privatsphäre wie möglich durchsuchen können. Es gibt jedoch eine trojanisierte Version, die von Cyber -Kriminellen entworfen und zur Diebstahl von Kryptowährung verwendet wurde.

Will tor Browser mir ein Virus geben?

TOR verhindern Cyberkriminelle, Viren und andere Malware, sich auf den Websites zu verstecken, die Sie besuchen - insbesondere im dunklen Netz. Sie müssen noch eine gute Antivirensoftware verwenden und überlegen, bevor Sie klicken.

Kann ein trojanisches Pferd erkannt werden??

Um es zu finden, muss der Benutzer einen vollständigen Computer-Scan mit einem Antivirus-Scanner einleiten. Dies sollte in der Lage sein, alle Bedrohungen zu identifizieren und den Benutzer über den Namen der Malware zu informieren. Darüber hinaus empfiehlt der Scanner normalerweise die erforderlichen Maßnahmen, um den Trojaner und die installierte Malware vollständig aus dem System zu entfernen.

Kannst du auf Tor verfolgt werden??

Obwohl Ihr Internetverkehr auf TOR verschlüsselt ist, kann Ihr ISP immer noch sehen, dass Sie mit TOR verbunden sind. Außerdem kann TOR nicht vor der Verfolgung der Eingangs- und Ausstiegsknoten seines Netzwerks schützen. Jeder, der den Eintragsknoten besitzt und betreibt.

Existiert trojanisches Pferd noch??

Eine Nachbildung des Trojanischen Pferdes steht heute in der Türkei, dem modernen Ort der Stadt Troy.

Kann ein Trojaner ein Wurm sein??

Ein Wurm ist wie ein Computervirus von seinem Design, ist aber eine Unterklasse eines Virus- oder Trojaner-Pferdes. Würmer verbreiten sich vom Computer zum Computer, aber im Gegensatz zu einem Virus können Sie sie ohne Anbringen an einem Hostprogramm auf Reisen verehren und kann unabhängig ausgeführt werden.

Brauche ich ein vpn, wenn ich tor benutze?

Ein VPN ist keine Voraussetzung für die Verwendung von Tor, aber es hilft sehr. Es verschlüsselt Ihren gesamten Verkehr und maskiert ihn vom ISP ab. Kurz gesagt, es ist viel sicherer, Tor mit einem VPN zu verwenden. Nicht alle VPNs bieten TOR -Funktionen in ihrem Produkt an.

Ist Tor sicherer als VPN?

Tor ist besser als ein VPN für Folgendes: Anonym zugreifen. Sie können eine Website sicher besuchen, ohne auf Ihrem Gerät und auf dem Server der Website Beweise zu identifizieren.

Kannst du tor legal benutzen??

Tor ist in den USA legal. Sie werden wahrscheinlich nicht in Schwierigkeiten geraten, nur weil Sie den Torbrowser verwenden. TOR ist jedoch keine gesetzlose Domain, daher können Sie diesen Browser nicht für illegale Aktivitäten verwenden. Wenn Sie TOR zum Kauf von Drogen oder Waffen verwenden, sind Sie gegen das Gesetz verantwortlich gemacht.

Wie ernst ist ein Trojaner Virus?

Trojanische Viren können nicht nur Ihre persönlichsten Informationen stehlen, sondern auch das Risiko für Identitätsdiebstahl und andere schwerwiegende Cyberkriminalität.

Kann ein Trojaner harmlos sein?

Tropfen/Downloader -Trojaner

Einer der bekanntesten Tropfen Trojaner ist die Emotet Malware, die jetzt harmlos gemacht wurde, im Gegensatz zu einem Hintertür-Trojaner keinen Code auf dem PC selbst ausführen kann. Stattdessen bringt es andere Malware mit, zum Beispiel den Banking Trojaner Trickbot und das Ransomware Ryuk.

Ist ein trojanisches Pferd schlechter als ein Virus?

Im Gegensatz zu Viren replizieren sich trojanische Pferde nicht, aber sie können genauso destruktiv sein. Die Trojaner eröffnen auch einen Backdoor -Eintrag in Ihren Computer, der böswilligen Benutzern/Programmen Zugriff auf Ihr System ermöglicht und vertrauliche und persönliche Informationen Diebstahl ermöglichen.

Was ist ein Beispiel für trojanisches Pferd?

Spyware ist Software, die Benutzeraktivitäten beobachtet und sensible Daten wie Kontoanmeldeinformationen oder Bankdetails sammelt. Sie senden diese Daten an den Angreifer zurück. Spyware wird in der Regel als nützliche Software getarnt und wird daher allgemein als eine Art Trojaner angesehen.

Was als trojanisches Pferd angesehen wird?

Ein trojanisches Pferd (Trojaner) ist eine Art Malware, die sich als legitimer Code oder Software verkleidet. Sobald sie im Netzwerk im Netzwerk sind, können Angreifer alle Maßnahmen ausführen, die ein legitimer Benutzer ausführen könnte, z. B. das Exportieren von Dateien, das Ändern von Daten, das Löschen von Dateien oder das andere Ändern des Inhalts des Geräts.

Was ist ein Trojaner kein Pferd??

Kostenlos testen. Kostenlos testen. Kostenlos testen. Ein trojanisches Pferd oder Trojaner ist eine Art böswilliger Code oder Software, die legitim aussieht, aber die Kontrolle über Ihren Computer übernehmen kann. Ein Trojaner soll Ihre Daten oder Ihr Netzwerk beschädigen, stören, stehlen oder im Allgemeinen andere schädliche Maßnahmen verursachen.

Warum benutzen Hacker Trojaner??

Um einen Computer erfolgreich zu hacken, programmieren Hackers Malware, um still im Hintergrund zu arbeiten. Um jedoch sicherzustellen, dass die Malware verborgen bleibt, können Hacker mit einem Trojanischen Pferd die böswilligen Aktivitäten auf dem Computer verbergen.

Woher weiß ich, ob ich ein Trojaner -Virus habe?

Ein häufiges Symptom einer Trojaner -Infektion ist das plötzliche Erscheinungsbild von Apps, an die Sie sich nicht erinnern. Wenn Sie eine unbekannte App eines nicht zu bearbeitenden Entwicklers in Ihrem Windows -Task -Manager bemerken, besteht eine gute Chance, dass es sich um eine böswillige Software handelt, die von einem Trojaner installiert wird.

Was ist das berühmteste Trojanische Pferd Virus?

Sturmwurm war ein trojanisches Pferd, das Computer infizierte und sie manchmal in Zombies oder Bots verwandelte, um die Ausbreitung des Virus fortzusetzen und eine große Menge Spam -Mail zu senden. Tipp: Öffnen Sie niemals einen Link in einer E -Mail, es sei denn, Sie wissen genau, was er ist. Bis Juli 2007 wurde Storm Worm in mehr als 200 Millionen E -Mails abgeholt.

Torgeek

Torgeek