- Was ist der Zweck eines Einführungspunkts?

- Was ist Tor Rendezvous Point?

- Wann wurde Tor vorgestellt?

- Was ist das Konzept von Tor??

- Ist tor besser als ein VPN?

- Wird von der CIA gemacht?

- Welche Brücke in Tor gut ist?

- Was ist ein Tor -Ausgangsrelais?

- Wie wurde Tor entdeckt??

- Warum heißt es Tor??

- Wer hat das dunkle Netz erstellt und warum?

- Was ist die Bedeutung von Tor??

- Wofür steht tor im Projekt??

- Was ist die wichtigste Stärke von Tor?

- Was sind die Ziele der Referenzbedingungen??

- Wie funktioniert Tor einfach??

- Verwenden Hacker Tor??

- Verwendet Tor ein VPN??

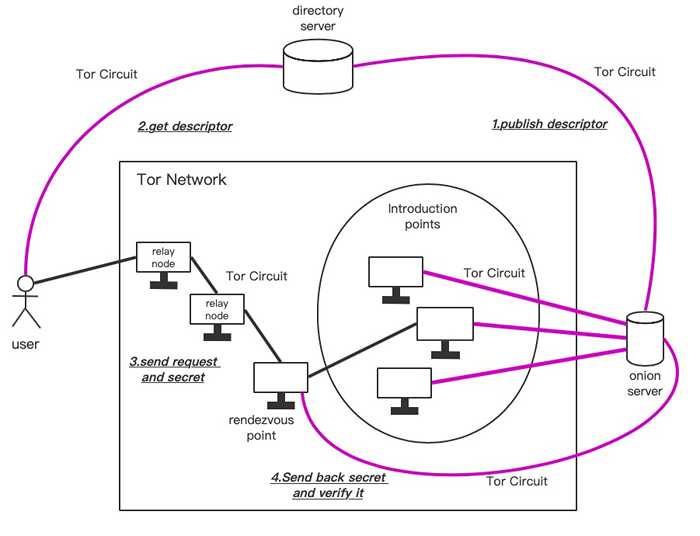

Was ist der Zweck eines Einführungspunkts?

Der Einführungspunkt sendet die Nachricht an den Server und der Server kann sie akzeptieren oder nichts tun. Wenn der Server die Nachricht akzeptiert, erstellt er eine Schaltung zum Rendezvous -Punkt.

Was ist Tor Rendezvous Point?

Rendezvous Point - ein Torknoten, zu dem Clients und Server. verbinden und welcher Verkehr zwischen ihnen weiterleitet.

Wann wurde Tor vorgestellt?

Die Alpha -Version von Tor, die von Syverson und Informatikern Roger Dingledine und Nick Mathewson entwickelt wurde und dann das Onion Routing Project (das später das Akronym "Tor" bezeichnet wurde), wurde am 20. September 2002 auf den Markt gebracht, das am 20. September 2002 gestartet wurde. Die erste Veröffentlichung ereignete sich ein Jahr später.

Was ist das Konzept von Tor??

TOR-Short für das Onion Routing-Projekt-ist ein Open-Source-Datenschutznetzwerk, das ein anonymer Web-Browsing ermöglicht. Das weltweite TOR Computernetzwerk verwendet sichere, verschlüsselte Protokolle, um sicherzustellen, dass die Online -Privatsphäre der Benutzer geschützt ist.

Ist tor besser als ein VPN?

Tor ist besser als ein VPN für Folgendes: Anonym zugreifen. Sie können eine Website sicher besuchen, ohne auf Ihrem Gerät und auf dem Server der Website Beweise zu identifizieren.

Wird von der CIA gemacht?

Seitdem wurde das TOR -Projekt unter anderem von der Princeton University, dem US -Außenministerium, Mozilla, der National Science Foundation und DARPA finanziert. Aber es ist und war es nicht ein CIA -Projekt, ganz oder teilweise.

Welche Brücke in Tor gut ist?

Eine Torbrücke ist im Grunde ein Wachknoten, der im öffentlichen Verzeichnis nicht aufgeführt ist, was es für Zensoren schwieriger macht, zu blockieren. OBFS4 und Meek-Azure sind die am häufigsten verwendeten Brücken, aber in naher Zukunft könnten Schneeflockenbrücken populärer werden.

Was ist ein Tor -Ausgangsrelais?

Ein Exit -Relais ist das letzte Relais, das der Verkehr durchläuft, bevor er sein Ziel erreicht. Beenden Sie Relays bewerben Sie ihre Präsenz für das gesamte Tor -Netzwerk, damit sie von allen TOR -Benutzern verwendet werden können.

Wie wurde Tor entdeckt??

In den frühen neunziger Jahren war der Biochemiker Michael N. Hall entdeckte das Protein «Tor» in Hefezellen. Später stellte sich heraus, dass Tor zentral das Zellwachstum in vielen Organismen kontrolliert und an vielen Krankheiten wie Diabetes und Krebs beteiligt ist.

Warum heißt es Tor??

TOR wurde ursprünglich für die u entwickelt.S. Marine, um die Kommunikation der Regierung zu schützen. Der Name der Software entstand als Akronym für den Onion -Router, aber jetzt ist Tor der offizielle Name des Programms.

Wer hat das dunkle Netz erstellt und warum?

Das dunkle Web ist bekannt, dass im Jahr 2000 mit der Veröffentlichung von Freenet, dem Diplomarbeitsprojekt der University of Edinburgh -Studentin Ian Clarke, begonnen hat, der ein "verteiltes dezentrales Informationsspeicher- und Abrufsystem erstellt hat."Clarke wollte eine neue Möglichkeit erstellen, um Dateien anonym zu kommunizieren und online zu teilen.

Was ist die Bedeutung von Tor??

Referenzbedingungen sind wichtig, um Erwartungen festzulegen und den Umfang einzuschränken. Eine Referenzbedingungen (TOR) ist ein Dokument, das den Arbeitsumfang für eine Taskforce artikuliert und wie die im Tor identifizierten Personen zusammenarbeiten werden, um ein gemeinsames Ziel zu verfolgen.

Wofür steht tor im Projekt??

Die Referenzbedingungen (TOR) sind ein Schlüsseldokument zur Unterstützung der Governance -Vereinbarungen des Projekts. Das TOR für das Projektausschuss würde normalerweise auf der Projektbranche definiert.

Was ist die wichtigste Stärke von Tor?

Was ist die wichtigste Stärke von Tor? Seine Beteiligung von Linienpersonal in die Analyse. Nennen Sie fünf allgemein anwendbare Strategien zur Verhinderung von Gefahren.

Was sind die Ziele der Referenzbedingungen??

Referenzbedingungen (TOR) können die Arbeitsvereinbarungen für ein Netzwerk festlegen und wichtige Informationen über das Netzwerk auflisten, z.

Wie funktioniert Tor einfach??

Tor funktioniert, indem Sie Ihren Verkehr über drei zufällige Server (auch als Relais bezeichnet) im Tor -Netzwerk senden. Das letzte Relais in der Schaltung (das „Ausgangsrelais“) sendet dann den Datenverkehr in das öffentliche Internet aus. Das obige Bild zeigt einen Benutzer, der über TOR auf verschiedenen Websites surft.

Verwenden Hacker Tor??

Die Verwendung von Tor könnte das Niveau der Anonymität erhöhen, aber ein Hacker kann Benutzer immer aus ihren Bitcoin -Zahlungen verfolgen. „Wir zeigen, dass die Verwendung von Tor den Angriff nicht ausschließt, da TOR -Verbindungen für das gesamte Netzwerk verboten werden können.

Verwendet Tor ein VPN??

Nein, es ist nicht. TOR ist ein Browser und verschlüsselt nur die Daten, die über den Browser übertragen werden. Ein VPN ist eine spezifische Datenschutzschutzsoftware und verschlüsselt alle Daten, die aus einem Gerät stammen, unabhängig davon, ob sie aus einem Browser oder einer App stammen. Der Hauptunterschied zwischen einem VPN und TOR sind ihre Betriebsmethoden.

Torgeek

Torgeek

![Wie sorgen Darknet -Händler für den Versand illegaler Waren in das Haus des Kunden? [geschlossen]](https://torgeek.com/storage/img/images_1/how_do_darknet_merchants_ensure_the_shipping_of_illegal_goods_to_customers_home_closed.jpg)